Formação de Empresas Virtuais com Agentes Inteligentes

António

Manuel Correia Pereira

Dissertação

apresentada à Faculdade de Engenharia da Universidade do Porto para a obtenção

do grau de mestre em Inteligência Artificial e Computação

Trabalho realizado sob a

supervisão do

Professor Doutor Eugénio

Costa Oliveira

do

Departamento de Engenharia Electrotécnica e de Computadores

da

Faculdade de Engenharia da Universidade do Porto

Porto, Novembro de 2000

Em

memória do meu pai

“A

perfeição é atingida, não quando não há mais nada a acrescentar,

mas

quando não há mais nada a retirar”

Antoine de Saint-Exupèry

Agradecimentos

A escrita de uma tese apresenta uma oportunidade para agradecermos a todas as pessoas que, de uma forma ou de outra, participam na nossa vida e nos dão alento, empurrões e razões de viver.

Quero agradecer, em primeiro lugar, ao meu orientador Professor Doutor Eugénio Oliveira toda a disponibilidade manifestada e todos os ensinamentos científicos e de rigor com que me foi inundando ao longo destes meses. Fica, sem dúvida, entre nós um elo de amizade que perdurará, por certo, pela vida fora.

Também quero agradecer ao NIAD&R (Núcleo de Inteligência Artificial Distribuída e Robótica) o ambiente franco e descontraído com que me adoptou no seu seio, nomeadamente o Luís Paulo, a Ana Paula, a Conceição, a Célia, o Henrique e a Benedita. A minha gratidão muito especial ao Pedro Silva e ao Pedro Faria, amigos e companheiros de jornada. Sem todos vocês a minha tese não existiria.

Mais complicado de agradecer é àqueles que nos estão próximos e a quem nos unem laços familiares e de amizade.

À minha mãe Lucinda e ao meu pai Joaquim (in memoriam) – vocês foram o princípio de tudo. Obrigado.

À Graça, minha esposa, e às minhas filhas Patrícia e Filipa – o vosso amor, dedicação e confiança são o meu alento no dia-a-dia e ajudam-me a ultrapassar todos os obstáculos. Obrigado.

À minha sogra, Gracinda, que com a sua força me fez acreditar que iria conseguir – como ela diz: “O rabo é o mais difícil de esfolar”. Obrigado.

Aos meus familiares e amigos, com quem partilho os meus sonhos, alegrias, receios e preocupações. Obrigado por existirem.

O meu reconhecimento, também, à EFACEC Sistemas de Electrónica por me ter deixado entrar neste projecto e me ter apoiado, em disponibilidade, na sua concretização – em especial ao Carrapatoso que, por me considerar obsoleto, foi a mola real desta aventura.

Resumo

Actualmente as organizações são confrontadas com mercados em permanente mudança, competição global e ciclos de inovação tecnológica cada vez mais curtos. Com a generalização da Internet e a proliferação de mercados electrónicos, a capacidade de uma empresa em conseguir vantagem competitiva, e sobreviver em mercado tão dinâmico, depende da sua flexibilidade organizacional, disponibilidade de informação, coordenação efectiva das decisões e acções e alianças permanentes ou esporádicas com outras empresas que se disponham a enfrentar novas oportunidades de negócio.

Neste trabalho são descritos os requisitos para a negociação multi-critério e multi-atributo, com inclusão de restrições, necessária à formação automática de uma empresa virtual e é proposta a respectiva plataforma computacional – o sistema VESM (Virtual Enterprises Space Market).

As empresas envolvidas na negociação são representadas por agentes computacionais com capacidade para planear e coordenar as suas acções de um modo flexível e dinâmico, orientadas por objectivos, enquanto resolve problemas autonomamente de acordo com uma perspectiva local. Estes agentes reflectem as decisões distribuídas e a execução de processos das empresas modernas na sua maior extensão. Modelando a formação de uma empresa virtual como um problema de decisão distribuído que requer a coordenação de entidades autónomas, os sistemas multi-agente permitem a realização desse objectivo em cenários sofisticados e realistas.

A plataforma apresentada contrasta com algumas arquitecturas tradicionais baseadas em pedidos a intermediários (request-brokers) pois estes necessitam de grandes esforços de normalização para serem aplicáveis.

São abordadas duas formas de considerar o problema da negociação baseadas na descrição do produto ou serviço – descrição qualitativa e descrição quantitativa. Com o protótipo desenvolvido podem mesmo ser combinadas as duas descrições e ter um produto dividido em subprodutos onde alguns se descrevem quantitativamente e outros se descrevem qualitativamente. Mesmo a propagação das restrições e a consequente negociação para resolução de conflitos pode utilizar as duas descrições simultaneamente.

O trabalho apresenta uma arquitectura base para a negociação num mercado electrónico entre consumidor e possíveis fornecedores. A plataforma Jini e o seu serviço JavaSpaces funcionam como plataforma distribuída de comunicação sobre a qual foi construído o sistema VESM.

Abstract

Nowadays

organizations are facing continuously changing markets, global competition and

shorter technological innovation cycles. Following the generalization of the

Internet use and the increasing number of electronic markets, the ability of

one enterprise to get advantage over competitors, and to survive in such

dynamic markets, depends on its organizational flexibility, information

availability, effective coordination of decisions and actions and permanent or

spurious alliances with other enterprises that are also engaged to get new

market opportunities.

In this

work the requirements for multi-criteria and multi-issue negotiation, including

constraints satisfaction, important for the formation of a virtual enterprise

are presented, an appropriate computational platform is proposed– the Virtual

Enterprises Space Market (VESM) system.

Enterprises

involved in the negotiation are represented through agents including planning

and coordination capabilities suitable for solving problems autonomously,

guided by goals, and also according to their local perspectives. These agents

reflect the distributed decision-making and processes execution that modern

organizations often face. By modeling the formation of a virtual enterprise as

a distributed decision problem, that requires coordination of autonomous

entities, the Multi-Agent Systems enable us to achieve that goal (distributed

decision-making with autonomy) in sophisticated and realistic scenarios.

The

platform we here introduce, is in contrast with traditional architectures that

are based on a request-broker scheme that would need huge standardization

efforts to be applicable to virtual enterprises.

Two

possibilities for the negotiation process are presented here that are based on

the product, or service, descriptions – both qualitative and quantitative

descriptions. With the developed prototype, both descriptions can be mixed and

making it possible to have a product description divided into sub-products

where some are described in a quantitative way and the others are described in

a qualitative way. Also the constraint propagation process, as well as the

subsequent negotiation for conflict resolution, can use both descriptions.

This work

presents an architecture for the negotiation in an electronic market between a

client and several possible suppliers. The Jini platform and its JavaSpaces

service has been used as a distributed communication platform over which the

VESM system was built.

Resumé

Actuellement les

organisations sont confrontées avec des marchés en permanent changement,

compétition globale et cycles d’innovation de plus en plus courts. Avec la

généralisation de l’Internet et la prolifération des marchés électroniques,

l’habilité d’une entreprise pour avoir l’avantage compétitif, survivre dans ce

type de marché dynamique, ça dépend de sa propre flexibilité organisationnelle,

de la coordination de ses décisions et actions, et aussi de ses alliances

permanentes ou casuelles avec des autres entreprises qui sont disposés à faire

face à nouvelles opportunités de commerce.

Ce travail décrie

les réquisits pour la négotiation multi-critérium et multi-attribut, en

utilisant des restrictions, pour la formation d’une entreprise virtuelle. Une

plate-forme computacionelle a été proposé pour l’exécution – le système VESM (Virtual Enterprises

Space Market).

Les entreprises

engagées dans la negotiation sont représentés par des agents capables de

concevoir et coordonner leurs actions de façon flexible et dynamique, orientés

par objets, en même temps qu’ils résoudrent des problèmes autonomement, suivant

une perspective locale. Ces agents reflètent les décisions distribuées, et

l’exécution des procédés des entreprises modernes. La modélisation de la formation

de l’entreprise virtuelle comme un problème de décision distribué qui oblige la

coordination d’entités autonomes, est réalisé, dans une scène complexe et réel,

avec les systèmes multi-agent.

La plate-forme

présenté est différente des architectures traditionnelles ou les demandes sont

faites à un intermédiaire (request-broker).

En ce cas là, les intermédiaires ont besoin d’un gros effort de normalisation

pour être applicable.

Nous introduisons

deux façon différents de considérer le problème de la négotiation – la

description qualitative et la description quantitative du produit ou service.

Avec le prototype développé c’est possible de réunir les deux descriptions et

obtenir la description d’un produit séparé en sub-produits où quelques-uns sont

décrits quantitativement et les autres sont décris qualitativement. Le

processus de la propagation des restrictions et de la résolution des conflits

peuvent aussi utiliser ces mêmes descriptions.

Ce travail

présente une architecture computationelle pour la négotiation entre un

consommateur et plusieurs possibles fournisseurs dans un marché électronique.

La plate-forme Jini et son service JavaSpaces sont utilisées comme une

plate-forme distribuée de communication sur la quelle le système VESM a été

construit.

Índice de Conteúdos

2.1 Conceito de Empresa

Virtual

2.1.1 O

que significa Virtual?

2.1.2 Definições

e Características de Empresas Virtuais

2.1.3 Topologia

de Empresa Virtual

2.2.1 TOVE (TOronto Virtual Enterprises)

2.2.2 CIM-OSA (Computer-Integrated Manufacturing – Open-Systems Architecture)

2.2.3 PERA

(Purdue Enterprise Reference Architecture)

2.2.5 ARTOR

(Artificial Organizations)

2.3 Arquitecturas de

Informação de Empresas

2.4 Infra-estruturas para

Empresas Virtuais

2.4.1 Definição

de Empresa Virtual

2.4.2 Terminologia

relacionada

2.4.3 Classificação

de Empresa Virtual

2.4.5 Participantes

da Empresa Virtual

3 Projecto de um Sistema Multi-Agente

para a Formação de uma Empresa Virtual

3.2 Estrutura do Sistema

Multi-Agente

3.2.1 Arquitectura

dos Agentes

3.2.2 Descrição

Formal dos Objectivos da Empresa Virtual

3.3 Estrutura de contratação

no mercado (negociação)

3.3.3 Formulação

das propostas

3.3.4 Resolução

do problema da satisfação das restrições

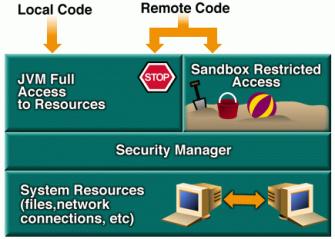

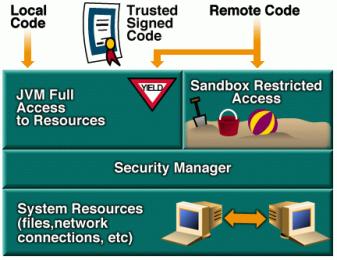

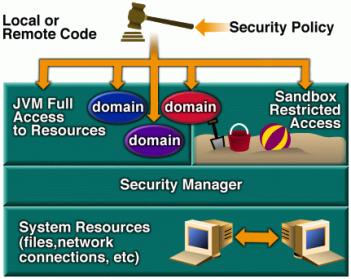

4.1.2 Arquitectura

de Segurança

4.1.3 RMI (Remote Method Invocation)

4.2.6 Diferenças

entre Jini e RMI

4.2.7 Diferenças

entre Jini e CORBA

4.3.1 Desafios

da Computação Distribuída

4.3.2 JavaSpaces

– Um Novo Modelo de Computação Distribuída

4.4.2 Configurações

necessárias

5 Conclusões e trabalho futuro

Índice de Figuras

Figura 2 - Camadas de

uma ontologia TOVE

Figura 4 - Agente de

Informação (Barbuceanu e Fox)

Figura 5 – Ciclo de

vida de uma EV (Camarinha-Matos e Afsarmanesh)

Figura 7 - Arquitectura

do agente empresa

Figura 8 - Arquitectura

do agente utilizador

Figura 9 - Protocolo de

Negociação

Figura 10 - Protocolo

para resolução da satisfação das restrições

Figura 11 - Modelo de

Segurança Java 1.0

Figura 12 - Modelo de

Segurança Java 1.1

Figura 13 - Modelo de

Segurança Java 1.2

Figura 14 - Utilização

do RMI registry

Figura 15 - Protocolo Discovery

Figura 18 - Cliente usa

o serviço

Figura 19 - Processos

usam o espaço e operações simples

para coordenar as suas actividades

1 Introdução

1.1 Motivação

Este trabalho sobre “Formação de Empresas Virtuais com Agentes Inteligentes” equaciona dois temas de grande importância. De facto, embora inicialmente a minha motivação fosse o estudo e desenvolvimento de Agentes Inteligentes, rapidamente percebi que a investigação sobre as empresas virtuais é um campo muito mais vasto e atraente do que inicialmente imaginei. Talvez o facto de a minha vida profissional ser passada numa empresa real torne mais aliciante a investigação em torno das empresas virtuais – porque a empresa virtual é pensada à volta do que as empresas reais têm de melhor para oferecer e funcionar e tenta subalternizar os seus vícios de funcionamento.

Também os trabalhos de investigação de Rocha e Oliveira sobre a formação de empresas virtuais, a decorrer no Núcleo de Inteligência Artificial Distribuída e Robótica (NIAD&R), foram uma das fontes de inspiração deste projecto.

As novas tendências de mercado derivadas da globalização da economia, a formação de grandes espaços económicos, os ciclos de inovação cada vez mais curtos, o mercado cada vez mais agressivo e dinâmico e o crescimento acentuado de segmentos de mercado especializados obrigam a novas formas de pensamento económico, forçando as empresas a cooperarem, muitas vezes com os seus mais directos competidores.

Hoje em dia são poucas as empresas que fabricam um produto integralmente. As empresas reduzem a sua actividade às competências técnicas base e unem esforços com outras empresas para fornecer novos produtos e serviços que o mercado exige. Nesta perspectiva uma empresa é apenas um nó que acrescenta valor a uma rede produtiva. Esta organização de empresas tem existência prática na indústria automóvel há muitos anos, mas neste momento tem tendência a espalhar-se a novas áreas de actividade. A materialização deste modelo de organização e cooperação entre empresas do futuro dá origem às chamadas empresas virtuais.

A empresa virtual será uma rede temporária de empresas independentes, com diferentes funções e atribuições, ligadas por uma rede de comunicações, e que partilham competências técnicas para aceder a novos mercados. A empresa virtual apenas existe durante um período de tempo limitado, o período de tempo necessário para satisfazer o objectivo a que se propõe.

O ciclo de vida de uma empresa virtual (EV), utilizado neste trabalho, é decomposto em quatro fases [FIS96]:

· identificação das necessidades: descrição do produto ou serviço a ser fornecido pela EV;

· formação: selecção dos parceiros que farão parte da EV baseada nos conhecimentos, competências, capacidade, recursos, custos e disponibilidade;

· operação: controlo e monitorização dos processos dos parceiros, incluindo resolução de conflitos e possível reconfiguração da EV se um dos parceiros falhar;

· dissolução: finalização da EV, distribuição de lucros e registo de informação relevante.

1.2 Objectivo

O âmbito deste trabalho está focado na fase da formação da empresa virtual. Durante o processo de formação a empresa virtual é modelada como um sistema multi-agente onde os agentes individuais (que representam as várias empresas) são unidades inteligentes, heterogéneas e com algum grau de autonomia que se conhecem num Mercado Electrónico.

Pretende-se que o processo de formação da empresa virtual seja automático e obrigado a passar pelos seguintes estados:

· descrição no mercado electrónico dos objectivos da empresa virtual – serviços a satisfazer ou produtos a fornecer (resultado da fase de identificação de necessidades);

· apresentação das propostas das empresas potenciais interessadas;

· selecção dos parceiros que participarão na empresa virtual através da negociação.

O seu objectivo principal é estudar métodos possíveis de implementação que permitam incluir restrições em negociação entre agentes na formação de empresas virtuais. Os serviços negociados não sendo independentes entre si podem propagar restrições mútuas.

Durante o processo da formação da EV, os objectivos da futura EV devem ser descritos de uma forma precisa e estar acessíveis a todas as empresas que, estando no mercado, pretendem agarrar qualquer oportunidade de negócio que lhes surja. A descrição dos bens (produtos ou serviços) a fornecer deve ser caracterizada de uma forma precisa, sem dar azo a ambiguidades. As condições impostas para a negociação desses mesmos bens também devem ser precisas e facilmente identificáveis.

No próprio objectivo estão indicadas as metodologias a utilizar no trabalho – sistema multi-agente da área da Inteligência Artificial Distribuída. Cada empresa, ou parte de empresa, será representada por um agente a quem foi conferida determinada autonomia e autoridade para tomar decisões em nome do seu representante (empresa).

Neste trabalho são analisadas duas formas de descrever os produtos ou serviços (descrição quantitativa e descrição qualitativa) e efectuada a sua comparação.

Foi desenvolvida uma plataforma computacional que permite a criação de agentes empresa que se encontram num mercado electrónico para negociar possíveis acordos de fornecimento de serviços. A plataforma corre numa Java Virtual Machine (JVM) e assenta num sistema Jini [ARN99] com o serviço JavaSpaces [FRE99] activo e que permite obter um sistema distribuído de comunicações sobre o qual foi construído o sistema VESM (Virtual Enterprises Space Market). Ao mercado elctrónico foi dado o nome VESpaceMarket. Qualquer empresa (agente) necessita apenas de saber o nome do mercado, e ligar-se a ele, para ser automaticamente candidata a membro de uma EV. Neste espaço as mensagens entre os agentes são encarnadas como classes Java, suprimindo desde logo problemas de sintaxe que possam ocorrer. As classes Java utilizadas para a comunicação utilizam interfaces Java bem conhecidas e evitam o parsing das mensagens, processamento sempre um pouco delicado, facilitando o encontro das empresas no mercado.

Cada agente é, do ponto de vista computacional, um thread de execução que pode ser lançado em qualquer altura por um agente de interface ao utilizador que permite visualizar o mercado e as empresas que o integram. Este agente pode ainda caracterizar as empresas e observar os processos de negociação e de resolução de conflitos por propagação de restrições.

1.3 Estrutura da tese

Neste capítulo é efectuada a apresentação genérica da motivação e dos objectivos que conduziram à realização deste trabalho. É também apresentada, de forma detalhada, a definição do problema que originou a tese.

No capítulo 2 é realizada uma revisão ao estado da arte no domínio das Empresas Virtuais e são referidos alguns projectos em curso.

No capítulo 3 é descrito o projecto do sistema desenvolvido e que suporta o trabalho de tese, com a apresentação da arquitectura idealizada e das metodologias envolvidas.

No capítulo 4 é descrita a implementação do sistema projectado e da tecnologia que o suporta.

No capítulo 5 são apresentadas as conclusões e apontadas algumas ideias para trabalhos futuros nesta área.

2 Empresas Virtuais

A área de investigação das empresas virtuais é demasiado vasta para ser reduzida a uma simples discussão de tecnologia. A inter-disciplinaridade do tema obriga a envolver um grande número de ciências para se conseguir abordar todas as franjas das EVs - engenharia, comunicações, computadores, economia, direito, gestão de empresas, sociologia.

O primeiro problema que surge quando se começa a investigação desta nova forma de organizações (as EVs) é a própria definição de empresa virtual. A maior parte dos autores utiliza a sua própria definição de EV. Cada definição tem as suas próprias características e é possível, quando comparadas, encontrar definições que se sobrepõem mas, também, algumas contradições.

O segundo problema que se coloca, mais difícil de resolver, está relacionado com a representação computacional da empresa virtual e das empresas que a constituem – para ser possível participar numa negociação automática e, possivelmente, integrar uma EV, cada empresa individual deve ter um modelo computacional capaz de a representar em todas as fases do ciclo de vida da EV.

Estando resolvidos estes problemas outros surgem como: troca de informações, comunicações seguras, gestão integrada do projecto, fiscalização da actuação dos membros da EV, garantia de qualidade do produto criado, confiança na informação fornecida pelas empresas, etc.

Finalmente as linguagens de comunicação e as ontolgias associadas também colocam alguns obstáculos, muitas vezes difíceis de resolver.

2.1 Conceito de Empresa Virtual

O trabalho de Bultje e van Wijt “Taxinomia de Organizações Virtuais baseada nas Definições, Características e Topologia” [BUL98] apresenta um estudo interessante sobre o tema e pretende clarificar o conceito de empresa virtual, ou organização virtual.

2.1.1 O que significa Virtual?

As diferenças encontradas começam logo na definição do que significa virtual:

· Virtual pode significar “não real, parecido com o real”. Esta definição, originada da Óptica, distingue entre imagem real e imagem virtual – ambas as imagens parecem a mesma mas a imagem virtual não pode ser fotografada, ao contrário da imagem real. [AKEN98].

· Virtual pode significar “imaterial, suportado pelas tecnologias de informação (TI)”. O conceito de virtual é usado em expressões como biblioteca virtual, sala de aula virtual. As funções desempenhadas normalmente por pessoas são substituídas pelas tecnologias de informação e comunicações [AKEN98].

· Virtual pode significar “potencialmente presente”. A EV apenas existe se uma oportunidade para tal aparecer. Enquanto tal não acontecer a EV está inactiva [JÄGE98].

· Virtual pode significar “existente mas em mutação”. A EV existe mas a sua composição é temporária e pode ser alterada a cada momento.

Qualquer destes significados de virtual pode ser, também, encontrado em definições de EV.

2.1.2 Definições e Características de Empresas Virtuais

Segundo van Aken [AKEN98] “uma Organização Virtual é uma rede de organizações, estruturada e gerida de tal forma que aparece aos clientes e fornecedores externos identificada como uma única empresa”. A ideia base desta definição é que uma EV é identificável como uma empresa única mas, de facto, é constituída por várias empresas. Esta definição engloba o primeiro conceito de virtual como sendo algo parecido com o real.

Na definição de Byrne [BYRN93] “uma Organização Virtual é uma rede temporária de empresas independentes unidas por tecnologias de informação que partilham competências técnicas, custos e acesso aos mercados de cada um. As empresas unem-se para explorar oportunidades de mercado específicas e, posteriormente, separam-se.” Esta definição é mais abrangente e engloba três das definições anteriores de virtual: imaterial, suportada pelas TI, potencialmente presente e existente mas em mutação. Potencialmente presente porque a cooperação apenas existe durante a oportunidade de mercado.

De acordo com Jansen, Steenbakkers e Jägers [JÄGE98] “uma Organização Virtual é uma combinação de várias partes (pessoas e/ou organizações) dispersas geograficamente, que partilham as suas competências e recursos com o intuito de alcançar um objectivo comum. Os parceiros desta OV têm igual estatuto e estão dependentes de ligações electrónicas (TI) para a coordenação das suas actividades”. A dependência das tecnologias de informação e comunicações é a principal característica deste tipo de EV.

Segundo Mowshowitz [MOWS94] “a essência das Organizações Virtuais é a metagestão da actividade de atingir objectivos de forma independente da sua realização. Metagestão é a gestão de uma actividade organizada virtualmente. Esta actividade organizada virtualmente contém um conjunto de requisitos, um conjunto de empresas que os podem satisfazer e uma tabela de procedimentos que mapeia as empresas nos requisitos”. Esta definição está relacionada com o modo como a EV é constituída. A sua composição é dependente dos requisitos da EV e de como as empresas podem satisfazer esses requisitos. Quando os requisitos mudam é provável que as empresas que os satisfazem também mudem – a última definição de virtual (existente mas em mutação) é a que melhor se aplica a este caso.

Para melhor entender as diferenças entre as quatro definições acima referidas, Bultje e van Wijt foram mais longe e procuraram as características das EVs distribuídas pela literatura existente. Nesta investigação encontraram nada menos do que vinte e sete características diferentes para as EVs. Destas, existem seis que, de acordo com os autores, são características chave de uma EV:

· Baseadas nas competências nucleares [JÄGE98] – Os parceiros apenas contribuem para a EV com as suas competências nucleares (mais fortes). A combinação de todas as competências nucleares une sinergias e permite, de um modo flexível, atingir as exigências dos consumidores. É possível atingir uma organização excelente, porque cada parceiro colabora com o que tem de melhor.

· Rede de organizações independentes [AKEN98] – A EV é um conjunto de empresas independentes ligadas por relações semi-estáveis.

· Uma identidade [AKEN98] – Cada EV deve ter a sua identidade própria. Além da identidade da EV, a identidade de cada parceiro deve ser mantida visível.

· Baseada nas tecnologias de informação [MOWS94], [BYRN93] e [JÄGE98] – As tecnologias de informação são o factor chave na expansão das EVs, bem como os progressos nos transportes, comunicações e computação. Para quase todos os autores as EVs assentam em tecnologias de informação baseadas em computadores.

· Sem hierarquia [SIEB98] – Não existe hierarquia numa EV devido à igualdade dos parceiros. Esta característica aumenta a eficiência e a reacção da EV e diminui os gastos.

· Separação entre os níveis estratégico e operacional [MOWS94] – Ao nível da gestão existe uma distinção clara entre os requisitos abstractos (estratégia global) e a implementação concreta para atingir os objectivos organizacionais (operação local). Evitam-se, assim, os problemas complexos de controlo.

Nas restantes características encontramos quase outra definição para EV: constituída por parceiros de pequena dimensão, geograficamente dispersos, unidos por uma rede dinâmica, que mantêm relações semi-estáveis baseadas na confiança e na partilha de propriedade, liderança, lealdade e riscos, sem estrutura de organização rígida, dirigida ao consumidor e dependente das oportunidades e da inovação.

Aliás, como conclusão, os autores chegam à seguinte definição funcional de EV:

Uma Empresa Virtual é composta por uma rede de empresas independentes, dispersas geograficamente com uma missão parcialmente sobreposta. Todos os parceiros da EV participam com as suas competências fundamentais e a cooperação é baseada em relações semi-estáveis. Os produtos e serviços fornecidos pela EV estão fortemente orientados para o utilizador final e muito dependentes das oportunidades de negócio e da inovação. A empresa virtual pode ainda ser caracterizada por ter uma identidade própria, por exigir lealdade entre os parceiros e cooperação baseada na confiança e nas tecnologias de informação e por manter uma distinção nítida entre os níveis operacional e estratégico.

2.1.3 Topologia de Empresa Virtual

O estudo de Bultje e van Wijt [BUL98] termina com a possível classificação das EV em quatro topologias:

- EV interna – Conceito aplicado a uma empresa constituída por várias unidades de negócio, cada uma com grupos e equipas autónomas. As tarefas de gestão são, normalmente, executadas de um modo descentralizado por cada uma das equipas. Os empregados estão distribuídos por vários locais de trabalho diferentes, razão que leva a adoptar este tipo de organização.

- EV estável – Conceito aplicado a um grupo de empresas cooperantes liderado por uma delas. As competências não elementares da empresa principal são atribuídas (contratadas) a uma das várias empresas fornecedoras do grupo.

· EV dinâmica – Baseada na cooperação aberta entre organizações. As relações entre as organizações são baseadas na oportunidade e sempre temporárias. Por isso a cooperação apenas acontece quando uma oportunidade de negócio aparece. Este tipo de empresa apresenta um grau muito elevado de flexibilidade. É tipicamente constituída por pequenas e médias empresas (PMEs) com igualdade de tratamento, onde não existe uma empresa principal e a liderança é partilhada.

· Empresa Web – Uma empresa Web, também conhecida como ‘empresa ágil’, é uma rede temporária de organizações especializadas que baseiam o seu negócio no uso da Internet. Pretende oferecer, via Internet, todo o tipo de produtos e serviços disponíveis via Internet. O bom funcionamento desta empresa dependente fortemente da gestão e partilha de conhecimento entre os parceiros cooperantes. É também, normalmente, constituída por PMEs e apresenta uma diferença fundamental em relação à EV dinâmica – é completamente baseada nas tecnologias de informação (TIs). Enquanto uma EV dinâmica pode existir sem TIs, uma empresa Web não.

Analisando mais atentamente cada uma das topologias apresentadas pode verificar-se que as EV dinâmicas e as empresas Internet são as que melhor encaixam na definição funcional de EV.

Uma das questões levantadas neste estudo é até que ponto uma EV interna ou uma EV estável podem ser consideradas EVs, visto que são empresas que existem independentemente das oportunidades de negócio, têm relações permanentes entre os seus membros e muitas delas têm uma empresa principal a coordenar a sua actividade.

2.2 Modelação de Empresas

O Laboratório de Integração de Empresas da Universidade de Toronto, Canadá (EIL – Enterprise Integration Laboratory), liderado pelo professor Mark S. Fox [EIL94], é sem dúvida, uma referência na área da modelação de empresas, através da introdução das ontologias TOVE (TOronto Virtual Enterprises)[TOV9x] e dos projectos de modelação de empresas CIM-OSA [THAM9xA] e PERA [THAM9xB], entre outros.

2.2.1 TOVE (TOronto Virtual Enterprises)

Um Modelo de Empresa é uma representação computacional da estrutura, processos, informação, recursos, objectivos e restrições de um negócio, actividade governamental ou outro sistema organizacional. Funciona simultaneamente como uma descrição e uma definição, aproximando o que deve ser e o que é. Deve ser facilmente adaptável em termos de operação, análise e projecto.

Existem quatro objectivos básicos no projecto de um Modelo de Empresa:

- Reutilização - relacionado com o alto custo de construir um modelo de dados de uma grande empresa – a existência de um modelo de empresa genérico e reutilizável reduz significativamente o custo de construir um sistema.

- Utilização Consistente do modelo – indicando o conjunto de aplicações possíveis do modelo, o seu conteúdo deve ser preciso e rigoroso de modo a ser possível utilizá-lo, de forma consistente, em toda a empresa.

- Acessibilidade – sendo necessário que pessoas e outros agentes acedam a informação relevante para as suas tarefas, o modelo deve ser definido para suportar processamento de queries.

- Selecção – escolher o modelo de empresa mais adequado para cada aplicação.

Para ser possível fazer a integração total de uma empresa em termos computacionais é necessário existir uma representação partilhada de conhecimento que minimize a ambiguidade e maximize a compreensão e a precisão da comunicação. Além disso, a criação de tal representação deve eliminar muita da programação requerida para responder às questões de “senso comum” sobre uma empresa. O objectivo do projecto TOVE [TOV9x] é criar um modelo de dados genérico e reutilizável com as seguintes características:

- Fornecer uma terminologia comum, partilhada para a empresa, que cada agente e aplicação possa facilmente compreender e utilizar;

- Definir o significado de cada termo (semântica) de uma forma precisa e sem ambiguidades, se possível utilizando lógica de 1ª ordem;

- Implementar a semântica num conjunto de axiomas que permitam, ao TOVE, deduzir automaticamente as respostas às perguntas de “senso comum” acerca da empresa;

- Definir uma simbologia para cada termo ou conceito poder ser construído num contexto gráfico.

A característica reutilizável do TOVE representa um avanço significativo nas ontologias de conceitos industriais.

Actualmente as ontologias TOVE (Figura 1) envolvem: actividades, estado, causalidade, tempos, recursos, inventário, ordens de compra, componentes, qualidade, custos baseados em actividade e estruturas organizacionais.

Cada uma das ontologias TOVE está estruturada em cinco camadas: teorias fundamentais, blocos de construção da ontologia, definições e bibliotecas de objectos das ontologias genéricas e modelos de empresa (Figura 2).

Apresentam-se, de seguida, duas metodologias de modelação de empresas relacionadas com as ontologias TOVE.

2.2.2

CIM-OSA

(Computer-Integrated

Manufacturing – Open-Systems Architecture)

O objectivo do CIM é a integração apropriada das operações de fabrico de uma empresa através de uma troca de informação eficiente, dentro da empresa, com a ajuda das tecnologias de informação. A arquitectura de sistemas abertos (OSA) define uma metodologia integrada para suportar todas as fases do ciclo de vida de um sistema CIM, desde a especificação dos requisitos, projecto de sistema, implementação, operação e manutenção e, até, migração do sistema com a solução CIM-OSA [THAM9xA].

Figura 2 - Camadas de uma ontologia TOVE

CIM é um paradigma de produção desenvolvido na década de 80 e foi reconhecido como de importância estratégica para as indústrias europeias. O programa ESPRIT (European Strategic Programme for Research and Development in Information Technology) financiou vários projectos CIM. CIM-OSA é o resultado do projecto ESPRIT 688 com o nome de código AMICE, acrónimo invertido de European Computer Integrated Manufacturing Architectures.

O CIM-OSA [THAM9xA, BAS97] é uma arquitectura que descreve o mundo real de uma indústria ao fornecer um conjunto único de características avançadas para modelar a funcionalidade e o comportamento dos sistemas CIM a três níveis: definição de requisitos, especificação do projecto e descrição da implementação. Esta descrição é utilizada para controlar a operação da empresa e para planificar, projectar e optimizar actualizações ao ambiente de operação real.

Partindo de um conjunto finito, mas compreensível, de conceitos de modelação, uma empresa industrial pode criar um modelo preciso dos seus próprios requisitos CIM, utilizando um conjunto standard de construções básicas e modelos parciais e transformando estes modelos através de uma série de passos bem definidos até chegar ao modelo do sistema CIM físico que contém os requisitos. Garantindo que a implementação do modelo físico é directamente processada pelos componentes das tecnologias de informação do sistema, o controlo da operação do sistema CIM em funcionamento normal pode ser conseguido em consonância com o comportamento especificado da empresa. Da aplicação CIM-OSA resulta uma descrição completa da empresa, que é guardada e manipulada pelas tecnologias de informação da própria empresa.

A metodologia de modelação CIM-OSA é mais descritiva que prescritiva. Para poder satisfazer as necessidades de várias empresas, o CIM-OSA não define uma arquitectura standard a ser usada por toda a indústria mas uma Arquitectura de Referência, a partir da qual as arquitecturas particulares devem ser derivadas.

Os objectivos do projecto CIM-OSA são:

- apresentar uma arquitectura de referência para a construção de sistemas em CIM evitando a existência de "ilhas de automação";

- tornar-se um padrão aceite pelos fornecedores de produtos para CIM e seus utilizadores. Isto permite que a integração de componentes seja garantida a priori, se todos os componentes de um CIM forem desenvolvidos de acordo com o CIM-OSA.

O projecto CIM-OSA pretende fornecer facilidades para:

- desenvolver modelos empresariais de uma forma evolutiva através da modelação modular de uma empresa;

- definir, descrever e estruturar os requisitos de uma empresa de uma maneira consistente e significativa;

- derivar, a partir deste requisitos, o projecto do sistema e especificações relevantes dos componentes empresariais;

- possibilitar a manutenção do modelo empresarial (adaptação às mudanças externas e internas).

A abstracção, a modularidade e a separação entre os requisitos do utilizador e a implementação do sistema são alguns dos princípios arquitecturais utilizados pelo CIM-OSA. O processo de construção arquitectural do CIM-OSA guia o utilizador CIM, durante a fase de projecto, para obter uma descrição do sistema consistente com os requisitos do utilizador definidos, através dos níveis de modelação Definição de Requisitos, Especificação do Projecto e Descrição da Implementação, e considerando os aspectos funcionais, de informação e de recursos da organização.

2.2.3 PERA (Purdue Enterprise Reference Architecture)

O projecto PERA [THAM9xB], desenvolvido pelo Laboratório de Aplicações de Controlo Industrial da Universidade de Purdue, West Lafayette, teve início em Dezembro de 1990, e pretende encontrar uma representação capaz de incorporar funções novas, implementadas pelos utilizadores, num ambiente CIM já em funcionamento sem ter necessidade de interromper o sistema.

O modelar uma empresa CIM em três tipos de tarefas (Sistema de Informação, Fabrico/Produção e Operadores/Utilizadores) que se inter-relacionam, num sistema CIM implementado e em funcionamento, é a característica que distingue o projecto PERA dos restantes projectos de modelação de empresas existentes. Nas metodologias anteriores as funções humanas eram consideradas tipicamente como exteriores à modelação.

A assimilação do paradigma de modelação PERA resulta num modelo estruturado que pode ser aplicado a qualquer empresa, independentemente do tipo de indústria envolvido, e a sua aplicabilidade ultrapassa a descrição de um sistema CIM inicialmente projectada.

As descrições funcionais de tarefas e funções da empresa são divididas em 2 unidades:

- Unidade de Informação

- Unidade de Fabrico e Serviço de Clientes

Neste modelo as classes de funções envolvendo decisão, controlo e informação (manipulação de dados) estão concentradas na unidade funcional de Informação.

Durante a implementação as duas unidades funcionais são rearranjadas em três conjuntos de tarefas e funções:

- Actividades humanas relacionadas (i) com a informação e o controlo e (ii) com o fabrico e serviço a clientes.

- Actividades de informação não dependentes de humanos.

- Actividades de fabrico e apoio a clientes não desempenhadas por humanos.

A metodologia de modelação empresarial PERA tenta modelar uma empresa através da representação de três tarefas principais ou categorias:

- Tarefas ou Processos de Informação

- Tarefas ou Processos de Fabrico

- Tarefas ou Processos Humanos e de Organização

Através da categorização explícita e representação das tarefas ou processos humanos e de organização é estabelecida a base para o tratamento das funções implementadas por humanos numa empresa CIM.

2.2.4 HOLOS

O Instituto de Desenvolvimento de Novas Tecnologias (Uninova) [UNI86] da Faculdade de Ciências e Tecnologias da Universidade Nova de Lisboa, liderado pelo professor Luís M. Camarinha-Matos, tem desenvolvido trabalhos na área da arquitectura de sistemas modelados para escalonamento dinâmico de recursos de produção em organizações virtuais.

A arquitectura de sistema HOLOS [RAB96] foi projectada para permitir escalonamento dinâmico e adaptação fácil num processo de fabrico que envolve, tipicamente, várias empresas ligadas por tecnologias de informação. O sistema HOLOS é suportado por 3 elementos:

Integração de Informação e Modelação - é utilizado um sistema de informação CIM para integrar as diversas actividades de CIM e os sistemas associados. É assumido que o sistema CIM é a fonte de toda a informação necessária para o escalonamento. O paradigma de modelação por camadas e orientado ao objecto é utilizado em todos os componentes da arquitectura para modelação da informação e representação do conhecimento, e inclui alguns resultados conseguidos em modelação de dados em vários projectos internacionais. Foi seguida a metodologia CIM-OSA para modelar os processos dinâmicos da empresa.

Virtualização da Estrutura de Produção da Empresa - A virtualização da estrutura dos recursos de produção pretende a distribuição balanceada entre os processos de negócio e um uso mais racional dos recursos de produção, tendo em atenção toda a empresa e não apenas uma área particular - uma situação de sobrecarga ou disponibilidade total de alguns recursos de produção/áreas de produção durante o escalonamento deve ser evitado. Toda a estrutura de produção deve adaptar-se de forma flexível para poder atender mais processos de negócio novos e reagir em presença de perturbações no processo de produção. Os níveis de virtualização correspondem a uma modelação multi-nível da estrutura de produção.

Controlo Multi-Agente Distribuído - a utilização do paradigma dos sistemas multi-agente no projecto HOLOS permite que o escalonamento seja decidido por um conjunto distribuído de agentes cooperativos. Como o ambiente fabril é dinâmico, repleto de restrições e, muitas vezes, imprevisível, as restrições propagam restrições e, normalmente, é necessário negociar alguma relaxação de requisitos. É utilizado o paradigma de negociação da rede contratual ("Contract Net") [DAV83] para suportar a necessária flexibilidade na resolução de conflitos durante a geração do escalonamento e a execução. A negociação entre agentes termina com a selecção de um agente de produção (trabalhador, máquina, transporte ou robot) para executar determinada tarefa.

O sistema de escalonamento modela os recursos em duas camadas: a física e a lógica. Na camada física os recursos de produção são estáticos de acordo com a planta de fabrico instalada. Na camada virtual estes recursos de produção são vistos como um agrupamento lógico dos mesmos, sendo divididos em 2 níveis: o virtual estático e o virtual dinâmico. O nível virtual estático representa uma primeira estruturação virtual da camada física, cuja topologia é organizada em termos de funcionalidades dos recursos de produção. O nível virtual dinâmico representa uma estrutura virtual a partir da estrutura virtual estática, através da formação de um consórcio. Um consórcio representa um escalonamento descentralizado e é um agrupamento lógico, dinâmico e temporário de recursos de produção para a execução de uma tarefa.

Para suportar o sistema multi-agente citado, existem 4 tipos de agentes:

- agente de actividade empresarial ("enterprise activity agent") para o nível físico;

- agente de centro de expansão local ("local spreading center") para o nível virtual estático;

- agente de consórcio ("consortium agent") para o nível virtual dinâmico, e

- agente supervisor de escalonamento ("scheduling supervisor agent") responsável pelo controlo e pela gestão global do escalonamento, desempenhando um papel de controlador.

2.2.5 ARTOR (Artificial Organizations)

O sistema ARTOR (ARTificial ORganizations) [SHM99], tese de doutoramento de Marcos Shmeil na Faculdade de Engenharia da Universidade do Porto, aponta soluções para a modelação de empresas, através dos agentes envolventes, e implementa um tipo de negociação para a selecção de colaboradores que pode ser tida como exemplo para a formação de empresas virtuais.

O sistema ARTOR permite modelar uma sociedade de organizações baseado em metodologias de Inteligência Artificial Distribuída, especificamente Sistemas Multi-Agente. O objectivo do sistema ARTOR é guiar a implementação computacional do modelo das organizações, permitindo uma automatização de relações inter e intra organizações.

Neste sistema existem três componentes (Figura 3):

- as organizações

- um quiosque, local público de afixação de notícias

- uma interface com o utilizador.

As organizações são modeladas por agentes denominados agentes envolventes. Nestes agentes as competências para exercer as actividades requeridas pelos subdomínios que constituem uma organização, são distribuídos em dois tipos de agentes:

- agentes gestores, dotados de competência para gerir a organização;

- agentes executores, dotados de competência para executar as especialidades requeridas pela organização.

Esta distribuição de competências permite explorar a execução das capacidades dos agentes de forma modular, estruturada, paralela e com diferentes graus de autonomia. Concentra a execução da especialidade nos agentes executores, modelando-os sem capacidade de planeamento e de coordenação de suas competências perante a organização. Os agentes gestores dedicam-se à satisfação dos objectivos organizacionais, gerindo de forma integrada as competências das especialidades a eles vinculadas, num certo período.

O conhecimento que pertence à organização, mas não é específico de nenhum agente, é a chamada base de conhecimento corporativa e pertence, também, ao agente envolvente. Este conhecimento é adquirido, aprendido e mantido pelos agentes internos ao agente envolvente, em função das suas relações sociais, e é orientador do comportamento dos agentes gestores e executores no desempenho das suas competências, de modo a que as actividades desempenhadas estejam de acordo com os objectivos, intenções e perfil da organização.

O quiosque, local público de afixação de notícias, disponibiliza conhecimentos sobre factos ou eventos sociais para os agentes envolventes interessados em oportunidades de negócio. Tem uma implementação baseada em metodologias de “quadro negro”, possibilitando a afixação de notícias, a gestão dos seus vínculos e a disponibilização das mesmas, quando solicitadas.

A interface com o utilizador permite visualizar as trocas de mensagens entre os componentes intra e inter-agentes envolventes. Permite, também, inquirir os agentes envolventes quanto às suas actividades e sobre o seu conhecimento.

Para assegurarem o fornecimento de um bem ou serviço, as organizações necessitam de decidir sobre os critérios que permitam avaliar o perfil de um potencial fornecedor. O processo de selecção e contratação de colaboradores, no projecto ARTOR, é baseado numa lista de critérios que expressa as dimensões que serão avaliadas nos potenciais fornecedores. Devido à diversidade de comportamentos e interesses, os potenciais fornecedores podem não concordar com os valores dos critérios, gerando uma situação de conflito que será necessariamente resolvida após uma negociação. A negociação apresenta-se, assim, como um processo de tomada de decisões.

Quando uma organização pretende o fornecimento de um bem ou serviço faz um convite à sociedade – o convite contém o serviço pretendido, até quando o convite se manterá público e uma lista de critérios com os valores pretendidos para cada critério. Este convite é afixado no quiosque, onde os agentes envolventes dos potenciais fornecedores o poderão consultar. Se houver respostas ao convite feito, o organizador passará a estabelecer uma comunicação ponto a ponto com cada potencial fornecedor.

Cada mensagem de resposta ao convite será avaliada comparando a lista de critérios afixada no quiosque (oferta) e a lista de critérios recebida da organização respondente (contra-oferta).

As diferenças encontradas na avaliação, comparando os valores iniciais da oferta e contra-oferta, obrigam a entrar numa sessão de negociação – sucessivas gerações de ofertas e contra-ofertas – que será encerrada quando:

- há igualdade de valores em todos os critérios oferecidos e contrapropostos, ou

- o número de ofertas e contrapropostas previsto pelo organizador foi atingido.

A geração das ofertas e contra-ofertas depende do estilo do agente (“win/win” ou “win/lose”) das estratégias e tácticas escolhidas pelo organizador e pelos potenciais fornecedores.

A contratação de um fornecedor, por parte do organizador, segue a prioridade:

- o fornecedor que apresentou uma contra-oferta com a melhor utilidade, independentemente de ser a última interacção, ou

- o fornecedor que antecipou o encerramento da sessão, por igualdade de valores ou, em caso de igualdade,

- o fornecedor cujo conhecimento que o organizador possui, na sua base de conhecimento sobre processos de selecção anteriores, aponta como um fornecedor “win/win”.

Os valores oferecidos e contrapropostos, durante uma sessão de negociação, geram um conjunto de exemplos que representam o comportamento de um fenómeno. A análise dos valores recebidos é feita verificando, para cada critério, se o novo valor aumenta, diminui ou mantém a utilidade global para o agente.

Estes exemplos são utilizados no processo de aprendizagem simbólica (através de raciocínio indutivo e dedutivo) contribuindo para que novos conhecimentos, sobre o comportamento dos componentes durante o processo de selecção, possam ser aprendidos.

2.3 Arquitecturas de Informação de Empresas

O projecto EIA (Enterprise Information Architectures) [BAR94], também do laboratório EIL de Toronto, pesquisa estratégias para a aquisição e distribuição de informação, de e para agentes, num ambiente distribuído, e a gestão de inconsistências (resolução de conflitos) entre a base de conhecimento local do agente e a base de conhecimento da empresa num sistema de informação multi-agente distribuído.

O projecto EIA introduz agentes mediadores chamados Agentes de Informação – IA (Information Agents) [BAR94], num ambiente distribuído de agentes. Um IA presta serviço a um grupo de agentes (funcionais e outros IAs) fornecendo-lhes uma camada de informação partilhada e serviços para a sua gestão. Os agentes funcionais registam as suas capacidades e interesses num IA. O IA recebe informação dos agentes funcionais, verifica a sua relevância para outros agentes e distribui a referida informação para aqueles agentes que a consideram importante e, se necessário, numa forma mais fácil de entender. Se a informação distribuída vier a tornar-se inconsistente, o agente de informação alertará todos os receptores. Se os agentes funcionais fornecerem informação contraditória, o IA aplicará estratégias para resolver o conflito e reinstalar a consistência.

Os agentes de informação assumem uma quantidade substancial do trabalho requerido para executar a comunicação com outros agentes, para procurar, converter e melhorar a informação e para coordenar o processo de distribuição dessa informação. Estes agentes apresentam os seguintes componentes (Figura 4):

Figura

4 - Agente

de Informação (Barbuceanu e Fox)

· linguagem de comunicação do agente - a comunicação entre os agentes é feita utilizando a linguagem KQML (Knowledge Query and Manipulation Language) [FIN97] e KIF (Knowledge Interchange Format) [KIF98];

· distribuição de informação - é o serviço que distribui, de forma voluntária ou a pedido, informações de interesse para os outros agentes;

· modelo da organização - é o modelo, contido em cada agente, que descreve os papéis que os demais agentes desempenham na organização, os seus objectivos e capacidades;

· modelos de coordenação e linguagem - contêm regras declaradas numa linguagem para coordenação das acções cooperativas;

· gestão de conflitos - capacita o agente para tomar decisões quando recebe informação contraditória de outros agentes;

· sistema de gestão de conhecimento - armazena e processa o conhecimento localmente.

2.4 Infra-estruturas para Empresas Virtuais

Aproveitando a realização da conferência “PRO-VE’99 – IFIP/PRODNET Working Conference on Infrastructures for Virtual Enterprises”, Camarinha-Matos e Afsarmanesh [CAM99A] fazem o ponto da situação sobre o estado actual do desenvolvimento na área de investigação das empresas virtuais.

2.4.1 Definição de Empresa Virtual

Para Camarinha-Matos e Afsarmanesh “uma EV é uma aliança temporária de empresas que se encontram com o objectivo de partilhar recursos e competências técnicas elementares para melhor responder às oportunidades de negócio que surgem e cuja cooperação é suportada por redes de computadores”.

Esta definição descreve uma empresa virtual como uma rede de empresas colaborantes, onde cada uma é um nó de uma rede onde cabem fornecedores, consumidores e outros serviços especializados. Nenhum dos parceiros produz um produto completo mas são realizados acordos entre as várias empresas de modo a seleccionar as competências fundamentais de cada uma e surgir aos olhos do mundo como uma unidade de negócio que produz um produto ou fornece um serviço completo.

Embora o estabelecimento de acordos comerciais de cooperação entre empresas seja uma prática comum do mundo dos negócios, a característica fundamental deste novo conceito é o uso intensivo das novas tecnologias de informação e comunicação para proporcionar uma cooperação mais rápida. Com estas tecnologias a distância deixe de ser um factor limitativo e vai, naturalmente, aumentar a cooperação a nível internacional.

Este novo paradigma é fundamental para as pequenas e médias empresas (PMEs) poderem entrar em alianças estratégicas, quebrando as barreiras geográficas e ganhando competitividade no ambiente de mercado global.

2.4.2 Terminologia relacionada

A proliferação de formas de cooperação entre empresas originou um número razoável de organizações cuja estrutura se assemelha à definição de Empresa Virtual apresentada e à existência de termos relacionados:

Empresa Alargada – Conceito aplicado a uma empresa dominante que “alarga” os seus limites integrando alguns, ou a totalidade, dos seus fornecedores. É o conceito que mais se aproxima ao de EV embora nesta a estrutura seja mais democrática em termos de cooperação. Pode ser considerado um caso particular de EV.

Organização Virtual – A aliança entre empresas não integra apenas empresas produtivas mas também outro tipo de organizações não produtivas e, mesmo, não lucrativas. Uma organização de todas as empresas municipais (p.ex. água, saneamento, bibliotecas, conservatórias de registo predial, câmara municipal, museus, ...) com o objectivo de melhor informar e servir os cidadãos pode ser um exemplo deste tipo de organizações. A EV pode ser vista como uma particularidade deste conceito.

Rede de Organizações – É um conceito mais geral e refere-se a qualquer grupo de organizações ligadas por uma rede de informação mas sem obrigatoriedade de partilhar recursos e competências técnicas ou terem um objectivo comum. Penso que este conceito não corresponde a nenhum tipo de organização.

Gestão de uma Cadeia Produtiva – É uma forma existente de gerir e controlar os fluxos de material numa cadeia de valor, cobrindo praticamente todos os aspectos desde o fornecimento de matéria-prima até ao consumidor final, e que envolve os fabricantes dos produtos, os transportadores, os distribuidores, toda a cadeia de retalho e assente num fluxo de informação entre os vários participantes da cadeia produtiva. Tradicionalmente é uma gestão aplicada em grupos estáveis, onde os parceiros base se mantêm durante muito tempo mas, hoje em dia, já se encontram cadeias produtivas bastante dinâmicas. O objectivo desta forma de organização é conseguir uma logística eficiente no fluxo de materiais e produtos.

Directório de Empresas – Grupo ou aglomerado de empresas que tem o potencial e o desejo de cooperar e que poderão vir a ser participantes de EVs. Estas empresas registam-se num directório onde declaram as suas competências base (fundamentais). Será neste directório e baseados na sua informação que os iniciadores de uma EV poderão seleccionar os parceiros quando uma nova oportunidade de negócio aparecer.

2.4.3 Classificação de Empresa Virtual

Um número muito diversificado de organizações colaborantes encaixam na definição geral de EV. Para modelar completamente uma empresa no paradigma das EVs é necessário classificar a EV partindo das suas características e dos seus requisitos.

Camarinha-Matos e Afsarmanesh [CAM99A]identificam um conjunto de características de uma EV que pode ser utilizado para distinguir diferentes ambientes de EVs – duração, topologia, participação, coordenação e visibilidade.

Duração – Algumas alianças de empresas são estabelecidas para aproveitar uma oportunidade de negócio e são dissolvidas no fim desse negócio. É, talvez, a situação mais típica de uma EV, e pode ser encontrada nos consórcios de construção civil para grandes empreitadas (pontes, viadutos, auto-estradas, p.ex.). Contudo na indústria alimentar e automóvel é mais fácil encontrar alianças com um carácter mais duradouro. No primeiro caso é necessária uma infra-estrutura que suporte muito facilmente a criação / operação / dissolução de um consórcio; no segundo caso é mais importante definir muito bem as regras do negócio e a sua supervisão.

Topologia – Embora em muitos sectores as alianças estabelecidas permaneçam quase como uma estrutura fixa durante todo o processo de negócio, cada vez é mais frequente encontrar topologias dinâmicas, onde algumas empresas passam a integrar ou deixam a EV consoante a fase do processo de negócio ou factores de mercado. Neste último caso devem existir procedimentos e funcionalidades específicas para procurar e seleccionar os parceiros, manter directórios actualizados com as empresas possíveis parceiros e tratar convenientemente os processos de integração / cessação dos parceiros.

Participação – Um aspecto importante da participação numa EV é a possibilidade de uma empresa participar em várias alianças simultaneamente ou ter uma participação exclusiva numa aliança. No caso da participação não exclusiva em alianças, a infra-estrutura da empresa deve preservar convenientemente as regras de cooperação e visibilidade para manipular convenientemente os vários espaços de participação.

Coordenação – A coordenação entre os membros da EV pode ser baseada numa estrutura tipo estrela, onde uma empresa dominante impõe as regras e os restantes parceiros limitam-se a cumprir os requisitos, numa aliança democrática, onde não existe empresa dominante, ou numa federação, quando os parceiros de uma aliança bem sucedida decidem avançar para formas comuns de gestão de recursos e competências. A coordenação tipo estrela pode ser facilmente encontrada na indústria automóvel onde a empresa dominante define as “regras do jogo” e impõe os seus standards e modelos de negócio aos restantes parceiros – característica típica das empresas alargadas. Na coordenação democrática todos os parceiros colaboram de forma igual, preservando a sua autonomia mas unindo as suas competências fundamentais – nestas alianças surge, muitas vezes, um parceiro com o papel de coordenador.

Visibilidade - Até onde pode um parceiro ver a configuração da EV está dependente da topologia e da coordenação adoptadas. A visibilidade a um nível permite a cada empresa observar / conhecer apenas os seus parceiros vizinhos (fornecedores e clientes). A visibilidade a vários níveis permite a uma empresa obter informações de parceiros não vizinhos (não directamente relacionados consigo) favorecendo uma operação mais optimizada da EV e conduzindo a situações de coordenação mais avançadas. Como a tendência geral de cada empresa é esconder, tanto quanto possível, as suas informações estratégicas, só se consegue atingir a visibilidade múltipla quando a confiança entre os parceiros ultrapassa as suas desconfianças – neste caso consegue-se uma coordenação bastante melhorada da actividade da EV.

2.4.4 Etapas do ciclo de vida

Para Camarinha-Matos e Afsarmanesh [CAM99A] o ciclo de vida de uma EV pode ser decomposto em quatro fases (Figura 5):

Criação – Fase inicial da EV que engloba a sua criação e configuração. As funcionalidades requeridas são: procura e selecção de parceiros, negociação e acordo quanto à forma de participação, definição definitiva dos contratos de participação, procedimentos de aliança e dissolução, configuração, etc.

Figura 5 – Ciclo de vida de uma EV (Camarinha-Matos e Afsarmanesh)

Operação – Fase em que a EV executa o seu processo de negócio para atingir os seus objectivos. As funcionalidades desta fase são: mecanismos seguros para troca de informação, processamento de excepções e eventos, gestão de encomendas, processamento de encomendas incompletas, gestão de tarefas distribuídas, coordenação genérica, etc.

Evolução – Fase que pode existir durante a operação da EV obrigando a adicionar ou substituir um parceiro devido à sua incapacidade temporária ou definitiva, ao aumento da carga de trabalho ou qualquer outro evento excepcional. As funcionalidades desta fase coincidem com a fase de criação.

Dissolução – Fase em que a EV conclui o seu processo de negócio e termina a sua existência porque atingiu os seus objectivos ou porque os parceiros decidem acabar a operação da EV. A definição das responsabilidades e compromissos financeiros de cada parceiro envolvido é um aspecto importante a ser negociado.

2.4.5 Participantes da Empresa Virtual

Para Camarinha-Matos e Afsarmanesh [CAM99A] uma empresa pode desempenhar diferentes papéis durante o ciclo de vida de uma EV – coordenador da EV, membro da EV, fornecedor de informações ou serviços, etc.

Coordenador da EV – É o componente regulador das actividades da EV. Pode ser um nó especializado em coordenação e adicionado à EV ou o seu papel ser desempenhado por um dos membros da EV. É responsável, entre outras, pelas seguintes tarefas:

- Regista novas empresas na rede;

- Auxilia uma nova empresa a configurar-se de acordo com a infra-estrutura e regras da EV;

- Mantém um directório de informação da EV;

- Reconfigura a EV e distribui novidades acerca da evolução da rede, se necessário;

- Pode funcionar como testemunha das empresas que necessitem de um suporte de terceira parte na sua negociação com outras empresas;

- Supervisiona e coordena as várias actividades que concorrem para o seu objectivo da EV;

- Supervisiona o processo de dissolução da EV.

Membro da EV – São os componentes com diferentes capacidades que participam na EV e constituem os seus nós. As suas principais funções são:

- Recebe o primeiro contacto do consumidor;

- Estabelece contacto e interacções seguras com os outros nós;

- Executa a sua parte nas actividades da EV de acordo com o estabelecido e definido nos contratos de adesão;

- Controla o seu nível de visibilidade de informação para proteger os seus interesses e os da EV;

- Partilha e troca a informação e os produtos necessários para a cooperação com os outros membros da EV.

Directório da rede – Um ou mais nós da rede de empresas devem funcionar como directórios. Numa rede tão vasta quanto a Internet, onde muitas empresas têm acesso, podem coexistir várias EVs a operar e um nó pode pertencer a várias EVs simultaneamente. Tipicamente um nó directório é apenas de leitura e pode cobrar os seus serviços a quem recebe a sua informação.

Intermediário (broker) – Papel desempenhado por uma empresa (não necessariamente o coordenador da EV) que inicia / cria a EV facilitando a procura de parceiros.

Katzy e Obozinsky [KATZ99] propõem uma lista de participantes na EV e respectivas funções mais centradas na criação e projecto da EV:

- Intermediário – responsável por anunciar as competências da rede;

- Gestor de competências – junta as competências dos parceiros e apresenta-as aos consumidores;

- Gestor de projecto – trata das encomendas e da engenharia, controlando as restrições temporais e de orçamento e substituindo um parceiro que não tenha um desempenho satisfatório;

- Auditor – responsável pelo controlo financeiro e assessoria;

- Assistente de rede – responsável pela construção e manutenção da infra-estrutura, aquisição de parceiros e regras para as encomendas;

- Gestor de cada parceiro – responsável pela coordenação e comunicação com o gestor de projecto, disponibilizando o know-how, os recursos e a tecnologia da empresa para o mundo exterior.

2.5 PRODNET

O projecto Esprit PRODNET II – Production Planning and Management in a Virtual Enterprise, pretende desenvolver uma plataforma aberta para integrar empresas virtuais industriais pondo especial ênfase nas necessidades das pequenas e médias empresas (PMEs) industriais. Esta plataforma inclui:

- troca de mensagens comerciais através do EDIFACT (Electronic Data Interchange for Administration, Commerce and Transport) [EDI98];

- troca de dados técnicos de produto através do STEP (Standard for the Exchange of Product Model Data);

- sistema de gestão de informação distribuída / federada para suportar não apenas a informação administrativa da EV mas, também, toda a informação que os participantes da EV decidam tornar acessível ao exterior;

- módulo de coordenação que trata de todos os eventos relacionados com a cooperação (execução de planos locais de actividade);

- configurador, que permite a definição e parametrização da EV e do comportamento de cada parceiro;

- comunicações seguras;

- monitorização do estado das encomendas;

- troca de informação de qualidade entre os parceiros;

- sistema PPC (Planos de Produção e Controlo) expandido que percebe o ambiente da EV e ajuda a resolver problemas de encomendas incompletas;

- gestão distribuída do processo de negócio com coordenação, monitorização e ajuda à decisão ao nível da EV;

- procura e selecção electrónica de parceiros baseada na existência de directórios de fornecedores públicos e privados.

Este projecto é baseado no sector metalo-mecânico mas as características de flexibilidade e configuração permitem adaptar a sua infra-estrutura a outros sectores da indústria. Grande parte dos componentes do projecto PRODNET II foram facilmente adaptados ao projecto da indústria agro-alimentar INDO-DC SCM+[1] [CAM97].

2.6 NIIIP

Neste projecto norte-americano [NIIIP94] uma EV é definida como uma aliança temporária de empresas que partilha custos e competências técnicas para aproveitar mais facilmente as oportunidades de negócio que surjam no mercado. A intenção é suportar a formação de EVs industriais e fornecer tecnologia para permitir aos seus participantes colaborar num ambiente computacional heterogéneo.

Este projecto teve início em 1994 nos Estados Unidos da América e é o acrónimo de National Industrial Information Infrastructure Protocols (NIIIP). Pode considerar-se o maior projecto existente na área das EVs pois abrange o ciclo de vida completo de uma EV: identificação das necessidades do mercado, escolha de possíveis parceiros e suporte para o processo de negociação entre parceiros, instanciação, operação e dissolução da EV.

Este projecto assenta o seu desenvolvimento em tecnologias recentes:

- a Internet, suas comunicações e serviços

- OMG (Object Management Group) [OMG89] e as suas metodologias de orientação aos objectos

- STEP e suas orientações para a modelação dos dados partilhados

- Workflow Management Coalition

Reference Architecture, ...

O NIIIP propõe uma arquitectura de referência com base nestas tecnologias que integra e amplia os protocolos existentes. Alguns projectos piloto avançaram com base na arquitectura proposta mas ainda se encontram na fase de protótipos – o SMART (Solutions for Small and Medium Enterprises Adaptable Replicable Technology) [BARR98] é um exemplo.

Embora o projecto NIIIP proponha uma arquitectura base que deve ser considerada em qualquer projecto de desenvolvimento de EVs, a sua ligação à realidade e interesses do mercado norte-americano pode dificultar a sua transposição para outros mercados. Com efeito a sua visão do mundo empresarial é demasiado harmoniosa, todas as empresas se apresentam com uma atitude colaborativa e partilhando todo o tipo de recursos, incluindo os humanos, o que é demasiado optimista para as realidades europeia ou asiática, por exemplo.

2.7 Conclusões

Apesar dos esforços de desenvolvimento e do progresso atingido nas áreas de infra-estruturas, mecanismos e ferramentas para suportar empresas virtuais, existem ainda muitos campos abertos para investigação e cooperação. Ainda não existem soluções definitivas ou, pelo menos, unanimemente aceites sobre, por exemplo:

- standards para troca de informações;

- comunicações seguras e independência dos canais;

- suporte para todo o ciclo de vida de uma EV;

- interacção entre aplicações de empresas;

- gestão dos contratos celebrados;

- ferramentas de configuração;

- procura e selecção dos parceiros.

Como muitos dos esforços de desenvolvimento na área das empresas virtuais têm sido concentrados no projecto e desenvolvimento de infra-estruturas e suporte para a fase de operação das empresas industriais, este trabalho pretende dar um contributo para a fase de formação das empresas virtuais.

3 Projecto de um Sistema Multi-Agente para a Formação de uma Empresa Virtual

O desafio lançado para este projecto foi a apresentação de uma plataforma computacional capaz de integrar uma arquitectura multi-agente para simular a constituição de uma empresa virtual (EV) cujo processo implica:

- Descrição no sistema do objectivo da EV (serviços a satisfazer ou produtos a fornecer);

- Colecção das propostas das empresas individuais (agentes) interessadas em pertencer à EV;

- Negociação entre os potenciais membros para selecção do melhor conjunto destes. Os serviços a negociar têm descrição multi-atributo e podem existir restrições mútuas entre atributos de diferentes serviços. Os serviços a negociar devem satisfazer critérios de utilidade múltipla, por exemplo, preço, prazos de entrega, qualidade, etc.

O objectivo principal é estudar métodos que permitam incluir restrições em negociação entre agentes distribuídos na formação de empresas virtuais. Os serviços negociados não sendo independentes propagam restrições entre eles.

São abordadas duas formas de considerar o problema da

negociação baseadas na descrição do produto ou serviço:

- descrição quantitativa, onde se atribuem valores de utilidade diferentes aos atributos que compõem um determinado produto, para distinguir a importância relativa de cada um deles;

- descrição qualitativa, onde em vez de valores se impõe uma ordem de preferência aos atributos.

A propagação das restrições e a consequente negociação para resolução de conflitos deve poder utilizar as duas descrições.

3.1 Descrição do trabalho

O projecto realizado tenta responder a uma série de questões que se levantaram, do ponto de vista da implementação, no seu início, nomeadamente:

- que linguagem de programação utilizar?

- que arquitectura adoptar para o sistema multi-agente (SMA)?

- que tipos de agentes? Qual a sua arquitectura? Quantos? Para quê?

- que tipo de comunicação existirá entre os agentes?

- qual a linguagem para a troca de informação entre os agentes?

- cada agente será, computacionalmente, um processo ou um thread?

A preocupação de desenvolver uma plataforma computacional flexível que possa ir evoluindo à medida que novos componentes são construídos levou às seguintes decisões:

- utilizar a linguagem de programação Java (secção 4.1) – é muito fácil acrescentar novos componentes;

- utilizar o Jini (secção 4.2) como infra-estrutura para a construção do sistema distribuído – a ligação de novos componentes é feita na base ‘plug-and-work’;

- utilizar o serviço JavaSpaces (secção 4.3) do Jini como infra-estrutura de comunicações entre os agentes.

Esta plataforma, por ser completamente construída em Java (Jini e JavaSpaces são conjuntos de classes Java), é perfeitamente portável para qualquer ambiente de computação, seja Unix, Linux, Windows ou Macintosh - basta ter uma Java Virtual Machine (JVM).

A arquitectura de agentes adoptada por este trabalho é inspirada nas arquitecturas propostas para comércio electrónico, por Rocha [ROC98] e Cardoso [CAR00], e formação de empresas virtuais, por Rocha [ROC99], Shmeil [SHM99] e Oliveira [OLI00], desenvolvidas, ou em desenvolvimento, no Núcleo de Inteligência Artificial Distribuída e Robótica (NIAD&R), do Laboratório de Inteligência Artificial e Ciência de Computadores (LIACC) da Universidade do Porto. Estas arquitecturas envolvem, basicamente, três tipos de agentes:

- agentes que representam empresas,

- um agente mercado electrónico onde as empresas se dão a conhecer e onde são afixadas as oportunidades de negócio,

- agentes de interface aos utilizadores para configuração e interacção com o mercado.

Serão desenvolvidos dois tipos de agentes: o agente empresa que representará uma empresa, ou parte dela, a quem foi conferida autonomia e conhecimento para poder negociar e tomar decisões em nome da empresa, e o agente interface utilizador que permitirá configurar os agentes empresa e dialogar com eles para extrair informação, por exemplo, registo histórico de anteriores negociações e saber que agentes estão activos no mercado.

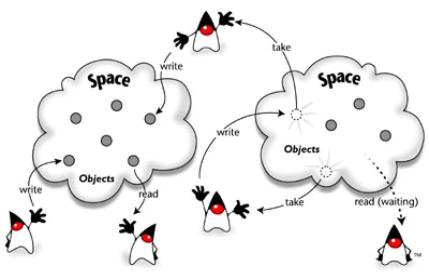

O agente mercado electrónico é substituído por um espaço de comunicação e interacção implementado pelo serviço JavaSpaces. Neste espaço, ou mercado, as empresas registam os seus interesses e são notificadas sempre que uma oportunidade de negócio, que inclua um dos seus interesses, for lançada no mercado.

A comunicação entre os agentes far-se-á, assim, através do mercado onde qualquer mensagem terá sempre a identificação da origem e do destino, sendo este suprimido sempre que a mensagem não tenha um destinatário único. As mensagens são classes Java devidamente instanciadas (objectos) que entram e saem do mercado à medida que são escritas ou lidas. A notificação é realizada à custa dos eventos remotos Jini suportados pela API do JavaSpaces.

Com esta estrutura é muito fácil para as empresas entrar e sair do mercado em qualquer altura, sendo indiferente a localização de cada empresa – desde que saiba identificar o mercado, pelo seu nome, automaticamente pode fazer parte dos possíveis elementos de uma futura empresa virtual.

O protocolo de negociação adoptado tem como objectivo validar, de certa forma, o modelo de negociação apresentado em alguns dos trabalhos de Oliveira e Rocha citados anteriormente ([OLI99] [OLI00] [ROC99] [ROC00]). Nestes trabalhos são formalizadas as descrições quantitativas [ROC99] e qualitativas [ROC00], o protocolo de negociação da comunidade multi-agente, o anúncio do serviço, a formulação da proposta, as contra-ofertas, a evolução das propostas, a negociação de restrições e o fecho da negociação. Alguns pormenores foram acrescentados durante a execução do protótipo.

O sistema - VESM (Virtual Enterprises Space Market) - tem na sua origem o nome do mercado JavaSpaces – VESpaceMarket.

Neste sistema todos os agentes são, do ponto de vista computacional, threads.

3.2 Estrutura do Sistema Multi-Agente

Um agente é uma entidade computacional que dispõe de capacidade para perceber o seu ambiente exterior, é capaz de intervir nesse mesmo ambiente de forma flexível e com algum grau de autonomia, guiado por objectivos próprios e com eventual capacidade para aprender com a experiência de modo a melhorar o seu desempenho [JEN96].

Um sistema multi-agente pode ser definido como uma rede fracamente ligada de agentes que trabalham em conjunto para resolver problemas que ultrapassam a capacidade e conhecimento de cada um em particular.

Os sistemas multi-agente, sistemas projectados e implementados com vários agentes interactivos, são especialmente adaptados para representar problemas com múltiplas possibilidades de solução, múltiplas perspectivas e múltiplas entidades. Estes sistemas possuem capacidade para resolver problemas tradicionalmente distribuídos e possibilitam sofisticados padrões de interacção: cooperação (trabalhar em conjunto para um objectivo comum), coordenação (organizando a resolução de problemas através da exploração de interacções benéficas e evitando interacções prejudiciais) e negociação (tentando atingir um acordo que seja aceitável para todas as partes envolvidas). A flexibilidade e o alto nível das interacções são a base deste potente paradigma e distinguem os sistemas multi-agente de outras abordagens [JEN98].

A arquitectura de agentes adoptada por este trabalho (Figura 6) é inspirada nas arquitecturas propostas para comércio electrónico e formação de empresas virtuais referidas anteriormente ([ROC98] [CAR00] [ROC99] [SHM99] [OLI00]).

Cada empresa, ou parte de empresa, será representada por um agente a quem foi conferida autonomia e autoridade para tomar decisões em nome da sua representada (empresa). Para tal o agente é dotado de conhecimento sobre a própria empresa (modelo), a sua capacidade, os seus interesses, as suas responsabilidades e direitos, bem como de conhecimento sobre os outros agentes. Possui também capacidade de comunicação com o mundo exterior (outros agentes) e capacidade de planear e coordenar as suas actividades, de forma a poder formular respostas a convites recebidos para pertencer à EV. No modelo de empresa que o agente possui estão incluídas as tácticas e as estratégias de negociação que venha a adoptar, quando tentar pertencer a uma EV.

A interface com o utilizador poderá ser realizada com um ou mais agentes, dependendo da complexidade pretendida.

Um utilizador normal poderá dialogar com os agentes de empresa para recolher, por exemplo, dados sobre os seus interesses, os serviços que pode fornecer, os serviços que requisitou, as empresas virtuais a que já pertenceu (histórico) ou pertence e saber que serviços estão a ser negociados, com que empresas está a negociar.